- (Facultatif) Si vous souhaitez inclure l’image de votre signature manuscrite dans la signature basée sur certificat, numérisez-la puis enregistrez-la sous forme d’image. Placez cette seule image sur une page, puis convertissez le document au format PDF.

- Cliquez sur le champ de signature avec le bouton droit de la souris et choisissez Signer le document ou Certifier par une signature visible.

Vous trouverez ci-dessous les différentes attestations délivrées à Certeurope par l’organisme certificateur LSTI qui peuvent-vous être demandées par les acheteurs publics.

Le certificat eIDAS « Certeurope eID User » doit être utilisé pour la réponse aux Appels d’Offres à compter du 1er octobre 2018 ; les certificats RGS restent valables, en France, jusqu’à leur expiration (source www.marche-public.fr)

CertEurope eID User

Nous vous confirmons que votre certificat CertEurope eID User est bien RGS** et qualifié EIDAS, la réglementation européenne sur les services de confiance (UE 910/2014).

Il est donc compatible pour les appels d’offres sur toutes les plateformes de Marchés Publics (France/Europe).

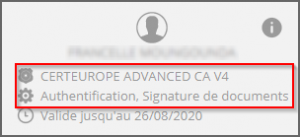

CertEurope ADVANCED CA V4

Nous vous confirmons que votre certificat Certeurope Advanced CA V4 est bien RGS ** et qu’il est compatible pour les appels d’offres sur les plateformes françaises de Marchés Publics jusqu’à sa fin de validité le 26/08/2020. Ce certificat permet d’effectuer une signature “avancée” mais pas “qualifiée” .

Si l’acheteur impose une signature qualifiée, il vous faudra obligatoirement un certificat qualifié EIDAS (CertEurope eID User)

Pour confirmer la qualification RGS**, consultez également le site à jour de la LSTI (Cliquez sur le lien liste LSTI):

https://www.lsti-certification.fr/index.php/fr/certification/psce

Ou bien la TSL France qui répertorie les ACs de qualification RGS au niveau gouvernemental:

http://references.modernisation.gouv.fr/la-trust-service-status-list-tsl

Vous trouverez par ailleurs l’ensemble des informations qui font guise de preuve (Profil, LCR, Politique de certification… ) associées à l’ensemble de nos ACs (Autorités de Certification) sur le lien suivant:

https://www.certeurope.fr/chaine-de-confiance

Nous vous invitons à fournir les éléments ci-dessus à la plateforme de marchés publics ou à l’acheteur si ces derniers demandent des justificatifs.

Si, lors de l’activation de votre certificat, vous n’avez pas reçu votre code, nous vous invitons à vérifier:

- Que vous avez bien cliqué sur le bouton Activer du logiciel TKM

- Si le courriel n’est pas arrivé dans vos SPAMS,

- Si votre téléphone est allumé,

Si vous ne recevez toujours pas votre code, nous vous invitons alors à nous écrire à l’adresse suivante: support@certeurope.fr en nous communiquant OBLIGATOIREMENT:

- Une copie de la Carte nationale d’identité, du Passeport ou du Titre de séjour du titulaire de la clé (document en cours de validité)

- Le nom et le prénom du porteur

- Le SIREN associé à la clé/carte

- Le courriel ou le numéro de téléphone portable où vous souhaitez recevoir votre code

L’indicateur vous informe que votre clé est bloquée…

Vous disposez de 5 essais avant le blocage de votre certificat électronique.

Trusted Key Manager vous permet de débloquer votre clé, en recevant un code secret sur le support (messagerie ou téléphone portable) défini lors de votre commande initiale.

Si votre clé est bloquée, cliquez alors sur “Débloquer” et renseignez ensuite votre code de déblocage.

Une fois le code de déblocage renseigné, vous pourrez définir votre PIN et le confirmer.

Découvrez notre tuto vidéo:

Lors de l’activation de votre certificat, vous recevrez par courriel ou SMS, un code d’activation.

Une fois ce code renseigné, vous pourrez choisir vous-même le code PIN associé à votre certificat.

Découvrez notre tuto vidéo:

Si, lors du déblocage de votre certificat, vous n’avez pas reçu votre code, nous vous invitons à vérifier:

- Que vous avez bien cliqué sur le bouton débloquer du logiciel TKM

- Si le courriel n’est pas arrivé dans vos SPAMS,

- Si votre téléphone est allumé,

Si vous ne recevez toujours pas votre code, nous vous invitons alors à nous écrire à l’adresse suivante: support@certeurope.fr en nous communiquant OBLIGATOIREMENT:

- Une copie de la Carte nationale d’identité, du Passeport ou du Titre de séjour du titulaire de la clé (document en cours de validité)

- Le nom et le prénom du porteur

- Le SIREN associé à la clé/carte

- Le courriel ou le numéro de téléphone portable où vous souhaitez recevoir votre code d’activation

Révocation de votre certificat électronique

Votre certificat a une durée de validité de 3 ans, cependant il peut arriver que vous soyez amenés à demander sa révocation dans différentes situations :

- Perte, vol ou compromission de la clé,

- Départ de la personne abonnée au sein de l’entreprise (démission, mutation, licenciement…).

Les demandes peuvent être transmises :

- par courrier postal en utilisant le formulaire de révocation avec une copie de la pièce d’identité (*), à l’adresse suivante :

CertEurope service révocation

53, rue de Châteaudun

75009 Paris

- par e-mail en utilisant le formulaire de demande avec une copie de la pièce d’identité (*), à l’adresse suivante : revocation@certeurope.fr

- en se présentant physiquement au bureau de l’Autorité d’Enregistrement muni d’une pièce d’identité originale. (*)

- par appel téléphonique au

Votre demande de révocation sera confirmée par e-mail

* Pièces d’identité (Carte nationale d’identité, Passeport, Titre de séjour) en cours de validité, du titulaire du certificat, du mandataire ou du représentant légal.

Pour signer électroniquement, il est nécessaire de disposer d’un outil de signature.

Dans le cadre de la réponse aux appels d’offres, les plateformes de marchés publics mettent à disposition leur propre outil de signature.

Adobe Reader vous permet également de signer électroniquement:

CertEurope vous propose d’ailleurs un tutoriel sur le sujet:

Signature Electronique via Adobe Reader DC

CertEurope n’assure pas le support téléphonique/mail sur les outils de signature.

Il est impératif de se conformer aux prérequis de la plateforme de marchés publics. La grande majorité des sites vous obligera à réaliser vos signatures sous environnement Windows.

Pour de plus amples renseignements, prenez contact avec le service technique de la plateforme.

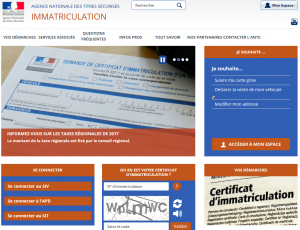

Le SIV permet aux professionnels de l’automobile de réaliser, en ligne, l’immatriculation des véhicules. La connexion au service s’effectue par certificat électronique.

Pour accéder aux services:

- Vous devez avoir installé votre clé cryptographique sur votre poste (Nous vous invitons à consulter les différents tutoriels mis à disposition sur notre site).

- Vous devez impérativement suivre deux étapes: la récupération de la clé publique et la déclaration du certificat sur le SIV.

CertEurope n’assure pas le support téléphonique/mail sur le site du SIV.

Certeurope met à votre disposition une notice vous permettant d’associer votre certificat au SIV.

cliquez sur le bouton ci-dessous

L’Agence Nationale des Titres sécurisés ou ANTS vous accompagne également dans cette démarche avec:

- Un guide accessible ici

- Un formulaire de contact (il est recommandé d’indiquer dans votre demande: « accès au SIV, SIT, certificat numérique).

- Un numéro d’assistance SIV au 0806 001 623.

Plus d’informations sur https://immatriculation.ants.gouv.fr/

Qu’est ce que c’est?

Pour assurer un maximum de sécurité, certains sites vous propose la connexion par certificat électronique.

Vous devez avoir installé votre certificat électronique sur votre poste (Nous vous invitons à consulter les différents tutoriels mis à disposition sur notre site).

Pour rappel, Firefox nécessite une installation particulière. Merci de vous référer au manuel d’utilisation.

EBICS (ou Electronic Banking Internet Communication Standard) est un protocole de communication sécurisé permettant l’échange de fichiers entre des clients et des établissements bancaires.

Les certificats CertEurope, au titre de leur reconnaissance dans la PAC (Politique d’Acceptation Commune), établie par le CFONB (Comité Français d’Organisation et de Normalisation Bancaires), permettent l’usage du protocole EBICS. Votre établissement bancaire pourra vous renseigner quant à l’utilisation de votre certificat dans le cadre de la signature de flux.

Sur Mac, les certificats et les clés peuvent fonctionner sur les versions des OS suivants :

- 10.12 (Sierra)

- 10.13 (High Sierra)

- 10.14 (Mojave)

- 10.15 (Catalina)

CertEurope s’engage à la délivrance et à l’installation des certificats électroniques conformes à la réglementation.

Les certificats CertEurope disposent des usages d’authentification et de signature conformément au cadre du Référentiel Général de Sécurité.

Nous souhaitons attirer votre attention sur le fait que, contrairement à l’authentification, la fonction de signature électronique pourrait ne pas fonctionner.

En effet, l’univers Macintosh est sujet à de nombreuses évolutions ce qui ne permet pas de garantir la fonction signature (mise à jour des outils de signature des plateformes de marchés, d’Adobe etc.).

Nous insistons sur le fait que cela n’est pas lié à notre gamme de produits, et vous invitons à vérifier les pré-requis techniques des plateformes, services web ou logiciels tiers, et le cas échéant prendre contact avec leur service support dédié.

Pour naviguer dans la FAQ, utilisez le menu de gauche, puis découvrez les réponses aux questions les plus fréquemment posées en haut à droite.

Pour signer électroniquement, il est nécessaire de disposer d’un outil de signature.

Dans le cadre de la réponse aux appels d’offres, les plateformes de marchés publics mettent à disposition leur propre outil de signature.

Adobe Reader vous permet également de signer électroniquement:

CertEurope vous propose d’ailleurs un tutoriel sur le sujet:

CertEurope n’assure pas le support téléphonique/mail sur les outils de signature.

L’installation de certains éléments à installer nécessitent, au préalable, de connaitre la version de votre système d’exploitation.

Le tableau ci-dessous vous permettra de connaitre la procédure pour vérifier cette information (cliquez sur le logo).

| Windows 10 |  |

| Windows 11 |  |

| macOS 11.7 et plus récent |  |

Nous vous rappelons que la liste des systèmes d’exploitation supportés est disponible sur notre page de prérequis techniques.

Lancer Trusted Key Manager afin de modifier votre code PIN

Cliquez sur “Modifier le Code PIN” et saisissez votre PIN actuel.

Choisissez votre nouveau code Pin et confirmez le, de nouveau.

Découvrez notre FAQ relative à l’installation.

Afin d’être assistés ou pleinement informés quant aux procédures spécifiques de SYLAé, nous vous invitons à prendre contact avec la Hotline SYLAé :

- par mail : le formulaire contact est accessible à l’adresse https://sylae.asp-public.fr/sylae/ rubrique “Contact”

- par téléphone au : ►N° Indigo : 0820 825 825 (0,12 € TTC/mn)

A titre d’information, vous trouverez ci-dessous les prérequis techniques préalables à l’utilisation de la signature électronique sur l’applicatif SYLAé communiqués par l’ASP:

- Internet Explorer 11

- Windows 7, 8, 10

- Profil administrateur, administrateur local ou droits étendus

- Java 32 bits (uniquement) disponible à l’adresse http://java.com/fr/download/manual.jsp (prendre la version “Windows Hors ligne”)

- Les adresses https://iss-web.asp-public.fr et https://signature.asp-public.fr doivent impérativement être ajoutées dans la liste des sites avec exception de l’onglet “Sécurité” du panneau de configuration JAVA.

- Le certificat numérique doit être installé dans l’onglet “Personnel” du navigateur INTERNET EXPLORER et complet au niveau de la chaine de confiance

L’ASP met également à votre disposition un document complémentaire concernant les évolutions de leur outil de signature que vous pouvez consulter en cliquant sur le lien suivant :

La-signature-electronique-sur-SYLAe-evolue-MAJ-11-2016-1 (document fourni par l’ASP)

La clé ayant été développée pour un fonctionnement en local, nous ne sommes pas en mesure d’assurer le support sur une installation sous architecture serveur, clients légers, machines virtuelles, émulateurs… (En cas de besoin, vous devrez contacter votre service informatique). Certains clients nous ont cependant confirmé qu’il était possible d’installer la clé sur ce genre de configuration.

Votre environnement n’étant pas supporté, il n’existe pas de documentation Certeurope à cet effet.

Si cela peut vous aider, le principe d’installation sur poste léger/machine virtuelle est le suivant :

– L’installation doit s’effectuer à la fois sur le poste client et sur le serveur avec un compte administrateur.

Le middleware doit être installé sur le serveur, vous pouvez récupérer le dernier kit Trusted Key Manager Suite qui l’installe à l’adresse suivante :

https://support.certeurope.fr/

Les pilotes Safenet pour Windows sont à installer en local sur le poste client à partir de notre page dédiée :

- Veillez également à partager les ressources locales (la clé de certification est en réalité un lecteur de carte à puce).

- L’installation doit se faire côté serveur ou client sur la même version d’OS, bits compris.

Dans tous les cas, vous trouverez l’ensemble des documentations/pilotes mis à disposition et les environnements compatibles sur notre page de téléchargement :

https://support.certeurope.fr/

Nous mettons, par ailleurs, à disposition les différents installateurs (.msi) contenu dans notre kit d’installation sur notre page dédiée.

Si vous utilisez un proxy, nous vous invitons à consulter la FAQ à la rubrique suivante : configuration du Proxy dans le TKM

Synapse est le portail déclaratif des déclarations des préparations

L’INRS (Institut National de Recherche et de Sécurité) est gestionnaire de l’application Déclaration Synapse (www.declaration-synapse.fr) qui permet aux entreprises de réaliser en ligne leurs déclarations de produits chimiques conformément au décret 2014-128 du 14 février 2014.

L’accès à cette application se fait via un certificat électronique RGS 2 ou 3 étoiles portant le rôle d’authentification ou d’authentification-signature.

Pour savoir comment utiliser votre certificat, il faut le lier à son compte.

Synapse a élaboré une documentation accessible ici (Rubrique “Certificats”)

Synapse met également à votre disposition un formulaire de contact à cette adresse

CertEurope n’assure pas le support téléphonique sur Synapse

CertEurope n’assurant plus le support de l’application Opalexe, nous vous invitons à contacter directement leur support technique dédié au 01 83 77 87 99 ou à l’adresse support@opalexe.fr ou via le menu d’assistance du site Opalexe.

———————————————

CertEurope continue, cependant, à assurer le support à l’installation des supports cryptographiques (Carte et clés experts)

Ermes est un dispositif de déclaration dématérialisé par Internet.

Ermes est un dispositif de déclaration dématérialisé par Internet. Il permet aux professionnels assujettis de saisir les formulaires de déclaration et de les envoyer à Tracfin via une interface conviviale, performante et ergonomique. Ermes permet également d’échanger des fichiers avec Tracfin, notamment de répondre aux demandes de droits de communication. Ce système bénéficie d’un haut niveau de sécurité assurant la confidentialité des données envoyées.

Plus d’informations: https://www.economie.gouv.fr/files/ERMES_2017.pdf

CertEurope n’assure pas le support téléphonique sur le site Ermes

Cet article décrit exclusivement les étapes nécessaires à l’installation de la clé sur un environnement Windows émulé via le logiciel Parallels Desktop.

La société CertEurope n’assurant pas de support sur les logiciels tiers, nous vous invitons à prendre contact, directement, avec le support de la société Parallels pour obtenir aide et assistance.

Prérequis :

- Disposer d’un ordinateur sous macOS 11 minimum (idéalement, macOS 12 ou 13) à jour

- Avoir installé la dernière version de Parallels Desktop sur macOS

- Avoir installé une version récente de Microsoft Windows 10 ou 11 (32 ou 64 bits) sur Parallels Desktop

- Posséder un certificat CertEurope sur clé cryptographique

La mise en place de ce type d’installation nécessite que la clé soit fonctionnelle sur le système d’exploitation local avant de pouvoir être disponible sur l’environnement émulé.

Il faudra, de ce fait, installer des composants sous macOS, paramétrer Parallels Desktop pour rendre la clé disponible et installer les pilotes Windows.

Sur le Mac

La première étape consiste à installer le logiciel Trusted Key Manager pour l’activation de la clé. Vous trouverez, dans le tableau ci-dessous, les éléments nécessaires :

| Pilote | Version |

|---|---|---|

| Trusted Key Manager 2.0.0 MAC OS 11 à 15 (avec support des Puces M et Intel) | 2.0.0 | |

| Pilote Safenet | 10.8 R10 |

(*) : attention, cette ressource s’ouvre dans un nouvel onglet. Une fois le téléchargement effectué, merci de fermer celui-ci pour poursuivre la procédure

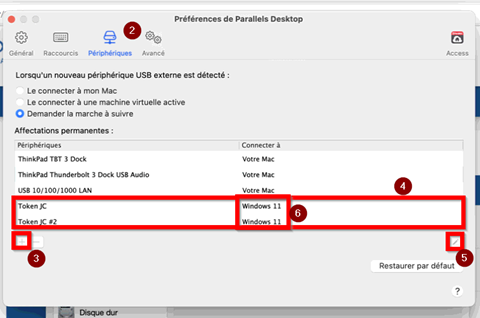

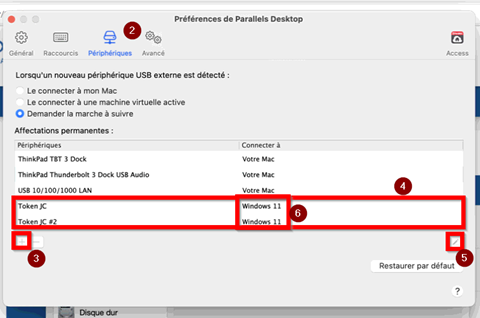

Une fois la clé installée et activée via le logiciel Trusted Key Manager, il est nécessaire de paramétrer Parallels Desktop afin de la rendre utilisable sous Windows.

Paramétrage de Parallels Desktop :

- Cliquez avec le bouton droit de la souris sur l’icône Parallels Desktop dans le Dock et choisissez Préférences.

- Cliquez sur Périphériques (2)

- Cliquez sur le bouton Ajouter (+) en bas de la fenêtre. (3)

- Sélectionnez le périphérique à partir de la liste (“Token JC” dans l’exemple ci-dessous) (4)

- Appuyez sur le petit crayon (5)

- Sélectionnez le système Windows émulé (6)

- En haut, dans la barre du Mac, cliquez sur l’icône Parallels Desktop ou sur Périphériques

- Cochez l’entrée consacrée à la clé cryptographique (“USB SmartCard Reader” dans l’exemple ci-dessous), pour la rendre disponible sur Windows.

Sur Windows (dans Parallels Desktop)

La clé étant gérée par le Mac, il n’est pas nécessaire d’installer la suite Trusted Key Manager sur Windows.

La suite de l’installation devant se dérouler le système émulé, il faudra rouvrir cette page sur un navigateur internet dans Windows.

Merci de copier l’adresse ci-dessous et de la coller dans le navigateur de Windows pour poursuivre l’installation.

https://support.certeurope.fr/faq/?category=infogreffe&q=installer-loutil-de-signature-dinfogreffe-oodrive_sign-sous-macos-via-parallel-desktop

À installer sur Windows 64 bits

| Composant |

|---|---|

| SafeNet Minidriver 10.8-R6 – 64 Bits | |

| CA_installer – 64 Bits |

À installer sur Windows 32 bits

| Composant |

|---|---|

| SafeNet Minidriver 10.8-R6 – 32 Bits | |

| CA_installer – 32 Bits |

Une fois l’installation de ces éléments effectuée, nous vous conseillons de redémarrer Windows.

LE REGISTRE DES COPROPRIÉTÉS vise à recenser les copropriétés à usage d’habitat. Il permet de procéder en ligne à l’immatriculation d’une copropriété par son représentant légal ou par un notaire, et d’accéder à un annuaire et à des données statistiques.

Le site est accessible à l’adresse: https://www.registre-coproprietes.gouv.fr/#/

Afin de simplifier l’immatriculation des copropriétés et d’éviter une saisie manuelle, il est mis à disposition un webservice permettant aux éditeurs de logiciels de gestion de syndic d’interfacer leur logiciel avec la registre des copropriétés . Celui-ci permettra aux représentants légaux de copropriété(s) de téléverser automatiquement les données d’immatriculation et de mises à jour directement de leurs outils de gestion quotidiens, et d’éviter ainsi une (double) saisie manuelle.

Pour se créer un compte ou se connecter, il est indispensable de lier son certificat à son compte. Les certificats CertEurope RGS* et RGS** sont compatibles et reconnus par le regitre des copropriétés.

CertEurope n’assure pas le support téléphonique sur le site du registre des copropriétés.

Une demande de certificat SSL impose de suivre un certain nombre d’étapes.

La première consiste à prendre contact avec une Autorité de Certification (AC) comme CertEurope et à sélectionner le type de certificat qui convient le mieux à vos besoins.

La deuxième étape est autrement plus délicate : il s’agit de générer une demande de signature de certificat (ou CSR certificat pour Certificate Signing Request) et de l’adresser à l’AC dans le but d’obtenir un certificat numérique.

En substance, une CSR est donc un message adressé à une Autorité de Certification par un demandeur, dans le but d’obtenir un certificat d’identité numérique.

Des difficultés à l’installation ou à l’activation?

N’hésitez pas à :

- cliquer sur le lien ci-après: support@certeurope.fr

- contacter notre service Support au 0899 70 00 46 (0,80€ /min + appel local)

du lundi au vendredi de 09h00 à 18h00 sans interruption

L’outil de signature du site Infogreffe n’est pas nativement compatible avec un environnement macOS. Celui-ci fonctionnant uniquement sur Windows, il est donc nécessaire de disposer d’un système Microsoft Windows 8.1, 10 ou 11 sur votre Mac, émulé ou natif (puce Intel via dualboot).

Cet article décrit exclusivement les étapes nécessaires à l’installation de la clé sur un environnement Windows émulé via le logiciel Parallels Desktop.

La société CertEurope n’assurant pas de support sur les logiciels tiers, nous vous invitons à prendre contact, directement, avec le support de la société Parallels pour obtenir aide et assistance.

Prérequis :

- Disposer d’un ordinateur sous macOS 11 minimum (idéalement, macOS 12 ou 13) à jour

- Avoir installé la dernière version de Parallels Desktop sur macOS

- Avoir installé une version récente de Microsoft Windows (32 ou 64 bits) sur Parallels Desktop

- Posséder un certificat CertEurope sur clé cryptographique

La mise en place de ce type d’installation nécessite que la clé soit fonctionnelle sur le système d’exploitation local avant de pouvoir être disponible sur l’environnement émulé.

Il faudra, de ce fait, installer des composants sous macOS, paramétrer Parallels Desktop pour rendre la clé disponible et installer les pilotes Windows.

Sur le Mac

La première étape consiste à installer le logiciel Trusted Key Manager pour l’activation de la clé. Vous trouverez, dans le tableau ci-dessous, les éléments nécessaires :

| Pilote | Version |

|---|---|---|

| Trusted Key Manager 2.0.0 MAC OS 11 à 15 (avec support des Puces M et Intel) | 2.0.0 | |

| Pilote Safenet | 10.8 R10 |

(*) : attention, cette ressource s’ouvre dans un nouvel onglet. Une fois le téléchargement effectué, merci de fermer celui-ci pour poursuivre la procédure

Une fois la clé installée et activée via le logiciel Trusted Key Manager, il est nécessaire de paramétrer Parallels Desktop afin de la rendre utilisable sous Windows.

Paramétrage de Parallels Desktop :

- Cliquez avec le bouton droit de la souris sur l’icône Parallels Desktop dans le Dock et choisissez Préférences.

- Cliquez sur Périphériques (2)

- Cliquez sur le bouton Ajouter (+) en bas de la fenêtre. (3)

- Sélectionnez le périphérique à partir de la liste (“Token JC” dans l’exemple ci-dessous) (4)

- Appuyez sur le petit crayon (5)

- Sélectionnez le système Windows émulé (6)

- En haut, dans la barre du Mac, cliquez sur l’icône Parallels Desktop ou sur Périphériques

- Cochez l’entrée consacrée à la clé cryptographique (“USB SmartCard Reader” dans l’exemple ci-dessous), pour la rendre disponible sur Windows.

Sur Windows (dans Parallels Desktop)

La clé étant gérée par le Mac, il n’est pas nécessaire d’installer la suite Trusted Key Manager sur Windows.

La suite de l’installation devant se dérouler le système émulé, il faudra rouvrir cette page sur un navigateur internet dans Windows.

Merci de copier l’adresse ci-dessous et de la coller dans le navigateur de Windows pour poursuivre l’installation.

https://support.certeurope.fr/faq/?category=infogreffe&q=installer-loutil-de-signature-dinfogreffe-oodrive_sign-sous-macos-via-parallel-desktop

À installer sur Windows 64 bits

| Composant |

|---|---|

| SafeNet Minidriver 10.8-R6 – 64 Bits | |

| CA_installer – 64 Bits |

À installer sur Windows 32 bits

| Composant |

|---|---|

| SafeNet Minidriver 10.8-R6 – 32 Bits | |

| CA_installer – 32 Bits |

Une fois l’installation de ces éléments effectuée, nous vous conseillons de redémarrer Windows.

Pour vous accompagner dans la signature de vos formalités sur le site Infogreffe, Certeurope met à votre disposition un guide détaillé.

Préambule

L’outil 0odrive_sign disponible sur le site Infogreffe remplace l’applet Java qui vous permettait de signer vos formalités. Cet outil s’installe sur votre poste à la manière d’un logiciel qui dispose de ses propres prérequis techniques:

- Ne nécessite plus Java

- Fonctionne sur l’ensemble des navigateurs Internet (Internet Explorer, Edge, Chrome et Firefox).

- Ne fonctionne que sous environnement Microsoft (aucune compatibilité MacOS).

- Nécessite un certificat RGS **/eIDas (sur clé cryptographique) en cours de validité.

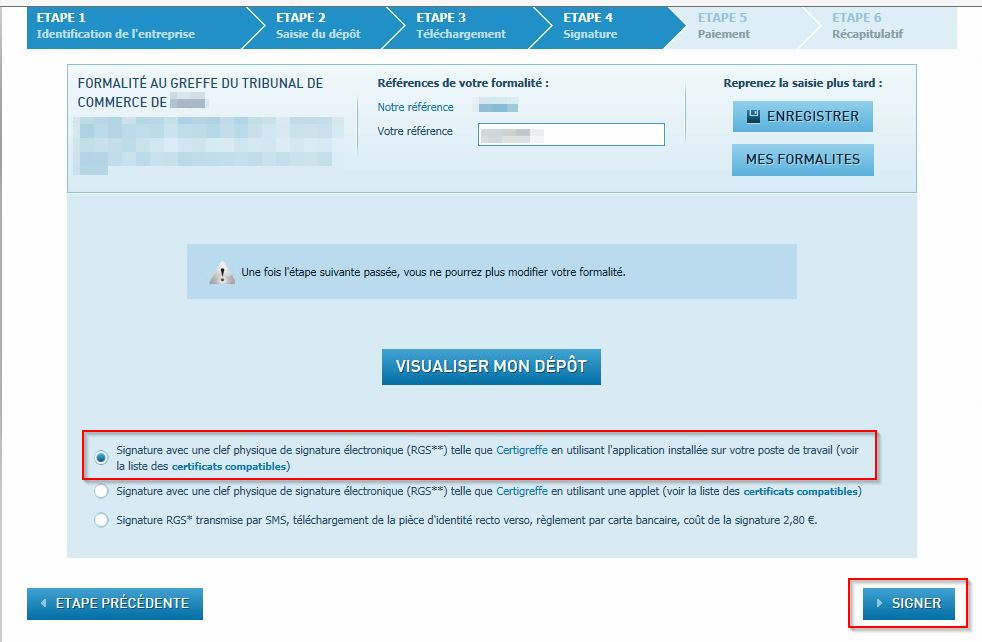

Première utilisation de l’application oodrive_sign

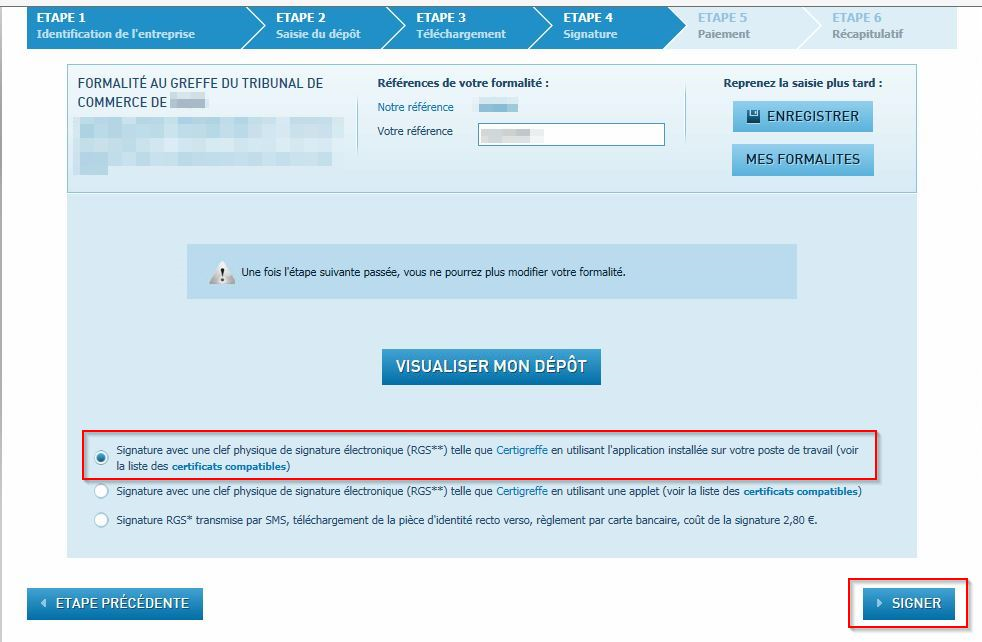

- Lors de votre première visite sur la page de votre formalité, nous vous invitons à cliquer sur le lien

“Signature avec une clef physique de signature électronique (RGS**) telle que Certigreffe en utilisant l’application installée sur votre poste de travail (voir la liste des certificats compatibles)”.

Cliquer ensuite sur le bouton signer.

-

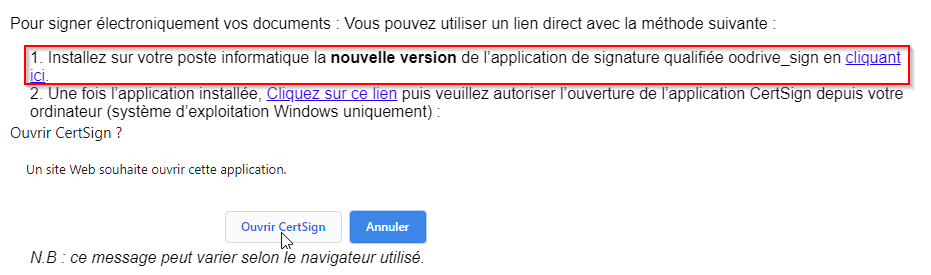

Installation de l’application oodrive_sign

A partir de la fenêtre ci-dessous, Nous vous invitons à cliquer sur le lien cliquez ici pour télécharger et installer le logiciel.

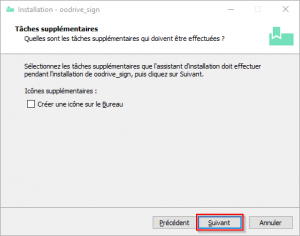

Lancer l’installation du logiciel oodrive_sign et suivez les instructions

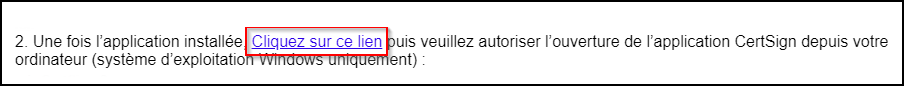

Une fois cette opération terminée, vous retournez sur la page du site infogreffe. Nous vous invitons à cliquer sur “cliquez sur ce lien” comme sur la capture d’écran suivante.

Nb : lors de vos prochaines signatures, il vous suffira de cliquer sur ce lien pour lancer automatiquement l’outil de signature

Signature avec l’application oodrive_sign

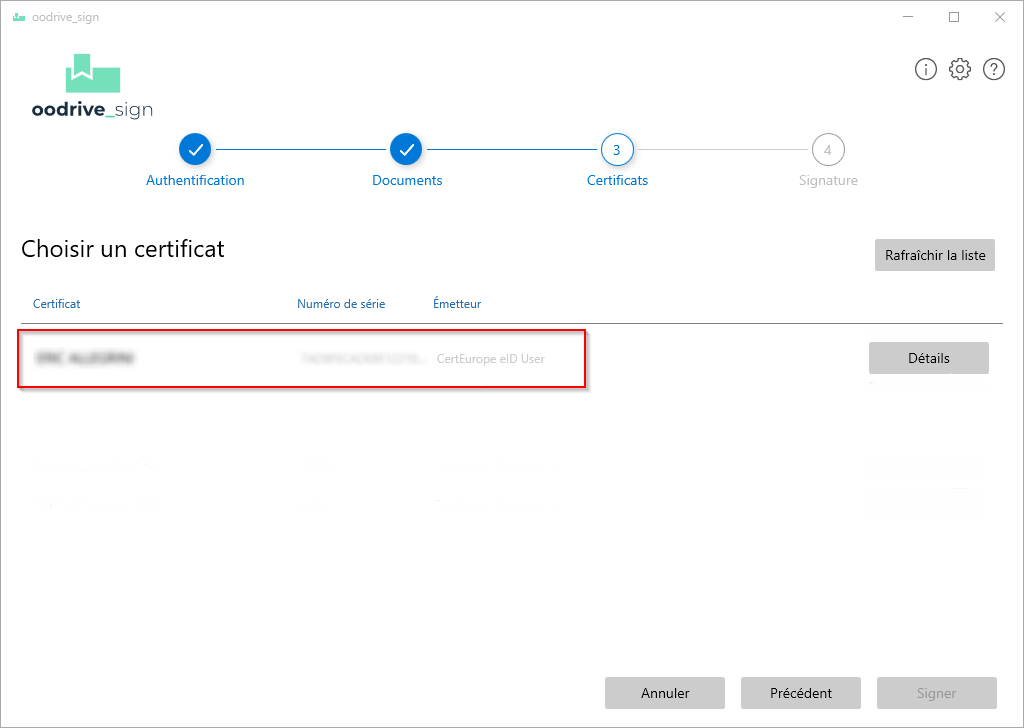

- Sélectionner la ligne

“Signature avec une clef physique de signature électronique (RGS**) telle que Certigreffe en utilisant l’application installée sur votre poste de travail (voir la liste des certificats compatibles)”

- Cliquer sur Signer

- Cliquer sur “cliquer sur ce lien” si l’application oodrive_sign est déjà installée (sinon procéder à l’installation en suivant le présent manuel)

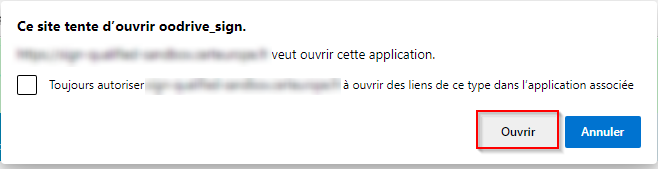

Une fenêtre pop-up se lance et invite à lancer l’application en cliquant sur Ouvrir (le visuel de cette fenêtre dépend du navigateur utilisé)

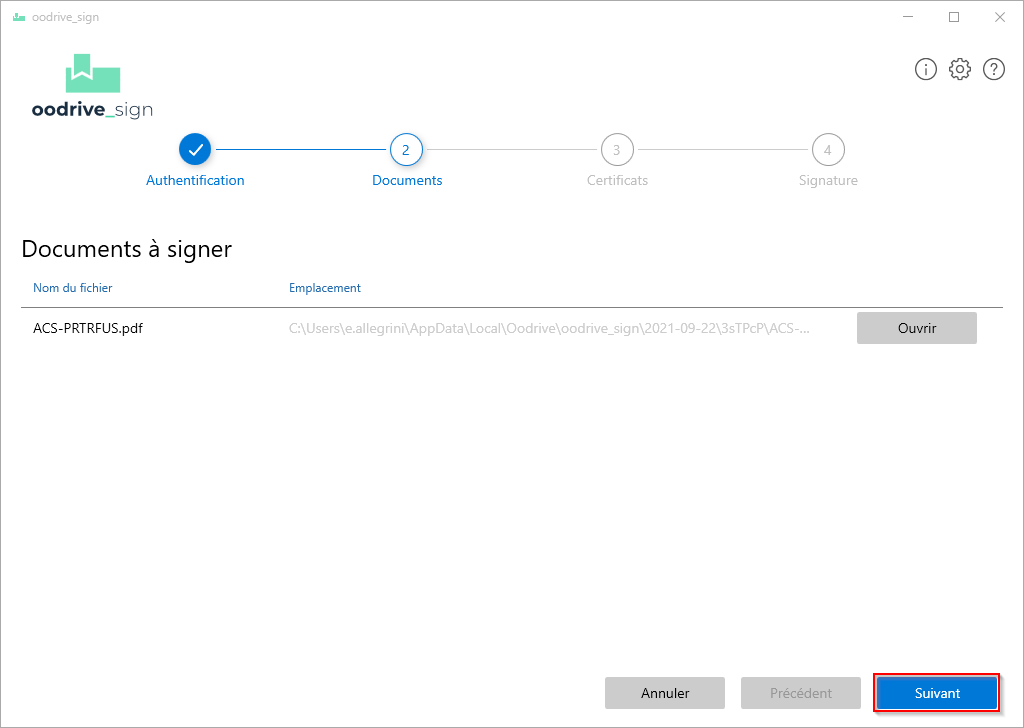

- L’application oodrive_sign se lance et affiche automatiquement le/les document(s) à signer

Vous pouvez visualiser les documents à signer à l’aide du bouton “ouvrir”, sinon cliquez sur Suivant

- Sélectionner le certificat dans la liste (l’application n’affiche que les certificats utilisables)

Il est possible de vérifier les information de votre certificat en cliquant sur le bouton “Détail”

Cliquer sur “signer” pour poursuivre

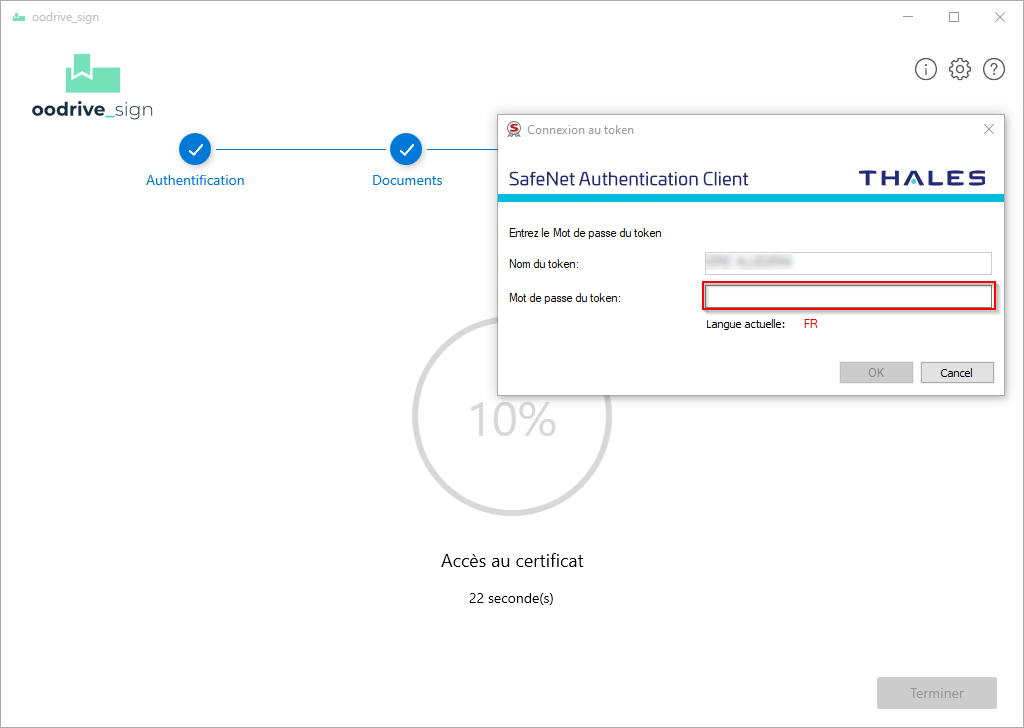

- Saisir le code PIN de la clé

La fenêtre de saisie du code PIN dépend de la clé utilisée.

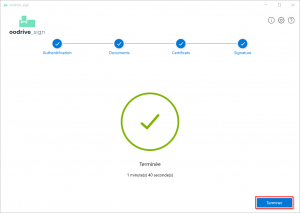

- Cliquer sur Terminer une fois que l’ensemble des documents a été signé

- Fermer l’application et cliquer sur le bouton “j’ai signé mon dossier”

![]()

Vous devez disposer de la dernière version disponible du logiciel TKM sur votre poste.

Si ce logiciel n’est pas déjà installé, rendez-vous sur la page https://support.certeurope.fr et suivez le guide avant de revenir sur cette page.

Cette notice couvre le paramétrage du logiciel Trusted Key Manager en cas d’utilisation de proxy .pac ou http/https (avec ou sans authentification).

Dans le fichier de configuration, nous vous invitons à ne renseigner que les informations qui vous concernent dans la balise [JVMOptions].

Pensez à consulter votre service informatique.

Configuration proxy pour le Trusted Key Manager 1.8 et 2.0

Pour rappel, voici l’adresse à autoriser dans votre Firewall :

- ra-user.certeurope.fr

Vous pouvez définir l’aspect de votre signature basée sur certificat en sélectionnant les options appropriées dans la section Signatures de la boîte de dialogue Préférences. Par exemple, vous pouvez inclure une image de votre signature manuscrite, le logo d’une société ou une photographie. Vous pouvez également créer différentes signatures à diverses fins. Dans certains cas, vous avez la possibilité de fournir un plus grand nombre de détails.

Une signature peut également inclure des informations grâce auxquelles des tiers peuvent vérifier votre signature , comme la raison de la signature, les coordonnées, etc.

A. Signature textuelle

B. Signature graphique

Remarque :

Vous pouvez également créer un aspect en utilisant les préférences de signature : Edition > Préférences > Signatures (Windows) ou Acrobat > Préférences > Signatures (Mac OS).

- Dans le menu Aspect de la boîte de dialogue Signer, choisissez Créer un aspect.

- Dans la boîte de dialogue Configuration de l’aspect de la signature, saisissez le nom de la signature que vous créez. Lorsque vous signez, c’est à partir de ce nom que vous sélectionnez la signature. Utilisez donc, de préférence, un titre court et significatif.

- Pour la configuration de l’image, choisissez une option :

Aucune image

Affiche uniquement l’icône par défaut et toute autre information spécifiée dans la zone de configuration du texte.

Image importée

Affiche une image comportant votre signature basée sur certificat. Sélectionnez cette option pour inclure une image de votre signature manuscrite. Pour importer le fichier image, cliquez sur Fichier, puis sur Parcourir et sélectionnez le fichier en question.

Nom

Affiche uniquement l’icône de la signature par défaut et votre nom tel qu’il figure dans votre fichier d’identification numérique.

-

Dans la zone de configuration du texte, sélectionnez les options que vous souhaitez appliquer à la signature. Cochez la case Identifiant afin d’afficher les attributs utilisateur définis dans votre ID numérique, notamment votre nom, celui de votre société et le pays où vous résidez.

-

Dans Propriétés du texte, définissez le sens d’écriture et le type de chiffres utilisés, puis cliquez sur OK. Voir aussi Activation des langues se lisant de droite à gauche.

-

(Facultatif) Si la boîte de dialogue contient la section Informations supplémentaires sur la signature, indiquez la raison pour laquelle vous signez le document, le lieu de signature et les coordonnées du contact. Ces options sont disponibles uniquement si vous les définissez comme vos préférences dans la boîte de dialogue Préférences de création et d’aspect (Edition > Préférences > Signatures > Création et aspect > Autres).

Note : Si vous souhaitez afficher des informations que vous jugez importantes mais qui ne sont pas disponibles dans les options proposées, nous vous conseillons de les inclure dans une image

La demande de signature de certificat est générée par le demandeur. Celui-ci doit créer une clé publique (qui sera incluse dans la CSR) et une clé privée (qu’il utilisera pour signer numériquement la demande et qu’il gardera secrète).

Firefox nécessite des manipulations spécifiques.

Vous les trouverez dans le manuel d’installation en ligne à la page dédiée au paramétrage de Firefox sous macOS

Notre fournisseur Thales nous a signalé le risque qu’il pouvait y avoir de supprimer les certificats avec le navigateur Firefox.

Nous vous invitons à effectuer le paramétrage sans clé branchée.

CertEurope ne peut être tenue responsable de la suppression des certificats.

Résoudre les problèmes de détection de clé à la suite d’une montée de version de macOS

Cas rencontré : À la suite d’une mise à jour automatique de votre système d’exploitation macOS votre clé n’est plus détectée, rendant son utilisation sur Firefox impossible

Une évolution majeure du système peut entraîner la modification de la configuration de la clé, et celle-ci n’est plus reconnue.

La correction ne dépend donc pas de CertEurope. Les manipulations que nous, CertEurope, proposons permettent de rétablir le bon fonctionnement de la clé.

Remise en service de la clé

Nous vous invitons à suivre cette procédure :

- Télécharger et installer le module CCID (lien dans le tableau ci-dessous)

| module | Version |

|---|---|---|

| MAC OS 14 (avec support des Puces M et Intel) | CCID version 1.5.2 Universal installation package for macOS Sonoma (14). |

- Redémarrer le Mac

La clé est à nouveau reconnue

Vérification du paramétrage du navigateur Firefox

La mise à jour peut également entraîner un reparamétrage de votre navigateur Mozilla Firefox. Afin de s’assurer que la clé est bien utilisable avec ce navigateur, veuillez suivre cette procédure :

- Lancer Firefox à partir du menu des applications via le “finder”

- Tester la clé en se connectant au site https://services.certeurope.fr

- Si le site affiche la fenêtre de saisie du code PIN de la clé : renseigner le code PIN pour avoir accès au contenu de la clé.

Votre clé est opérationnelle et vous pouvez l’utiliser - Si le site n’affiche pas la fenêtre de saisie du code PIN : poursuivre le processus afin de paramétrer le navigateur.

- Si le site affiche la fenêtre de saisie du code PIN de la clé : renseigner le code PIN pour avoir accès au contenu de la clé.

Paramétrer le navigateur Mozilla Firefox

- Se rendre dans les paramètres de Firefox, en cliquant sur le menu avec les 3 barres superposées

- Cliquer sur le menu “paramètres“

- Cliquer sur le menu “vie privée et sécurité” puis sur le bouton “Périphériques de sécurité“

- Sur la fenêtre « Gestionnaire de périphériques », vérifier la présence de l’entrée « SAFENET» dans « Modules et périphériques de sécurité » (volet gauche)

- S’il existe une entrée TKM et/ou Gemalto, mettre en surbrillance et cliquer sur « Décharger ».

Une fenêtre demande de confirmer la suppression du module de sécurité, confirmer en cliquant sur OK - Si aucune entrée n’existe, charger le module.

- S’il existe une entrée TKM et/ou Gemalto, mettre en surbrillance et cliquer sur « Décharger ».

- Cliquer sur « Charger ».

Sur la fenêtre qui apparaît, saisir le nom « SAFENET» dans le champ « Nom du module » et saisir (ou coller) dans le champ « Nom du fichier du module » le texte suivant :

/usr/local/lib/libeTPkcs11.dylib

Après cette dernière manipulation, la fenêtre « Gestionnaire de périphérique » contient la ligne SAFENET. Vous pouvez fermer cette fenêtre.

La reconnaissance de votre clé par Firefox est de nouveau opérationnelle.

Le problème persiste, que puis-je faire ?

Si malgré ces opérations, vous rencontrez toujours un problème de reconnaissance de votre clé, nous vous recommandons de nous contacter afin de nous signaler la difficulté que vous rencontrez :

- par courrier électronique à support@certeurope.fr

- par simple appel au 0899 70 00 46 (0,80€ /par min + appel local) du lundi au vendredi de 9:00 à 18:00 sans interruption.

Ce sont les informations contenues dans la CSR certificat qui permettent à l’Autorité de Certification de délivrer un certificat en bonne et due forme. Sont demandés :

- Le nom du serveur (CN=);

- Le nom de l’entreprise qui génère la demande (O=) ;

- L’unité organisationnelle (OU=), sous la forme du numéro de SIREN précédé de « 0002 » ;

- L’identifiant organisationnel (OI=), constitué du préfixe «NTRFR-» suivi du numéro SIREN ou SIRET ;

- La localité (L=) et la région (S=) où est situé le siège social de l’organisation ;

- Le pays (C=) sous la forme d’un code ISO à deux lettres ;

- L’adresse mail de l’intermédiaire au sein de l’entreprise (le plus souvent, c’est la personne en charge de la gestion des certificats).

Nous vous invitons à utiliser le manuel en ligne disponible en page d’accueil de ce site en cliquant sur l’icône macOS

Notre fournisseur Thales nous a signalé le risque qu’il pouvait y avoir de supprimer les certificats avec le navigateur Firefox.

Nous vous invitons à effectuer le paramétrage sans clé branchée.

CertEurope ne peut être tenue responsable de la suppression des certificats.

Résoudre les problèmes de détection de clé à la suite d’une montée de version de macOS

Cas rencontré : À la suite d’une mise à jour automatique de votre système d’exploitation macOS, votre clé n’est plus détectée, rendant son utilisation sur Firefox impossible

Une évolution majeure du système peut entraîner la modification de la configuration de la clé, et celle-ci n’est plus reconnue.

La correction ne dépend donc pas de CertEurope. Les manipulations que nous, CertEurope, proposons permettent de rétablir le bon fonctionnement de la clé.

Remise en service de la clé

Nous vous invitons à suivre cette procédure :

- Lancer le Trusted Key Manager (icône placée sur votre bureau ou recherche avec “spotlight” – la loupe)

- Vérifier que le Trusted Key Manager se lance (effectuer les modifications dans le “menu préférences” si demandé) – aucune clé n’est détectée

- Quitter le logiciel Trusted Key Manager

- Télécharger et réinstaller le pilote de votre clé (lien dans le tableau ci-dessous)

| Pilote | Version |

|---|---|---|

| Trusted Key Manager 2.0.0 MAC OS 11 à 15 (avec support des Puces M et Intel) | 2.0.0 | |

| Pilote Safenet | 10.8 R10 |

- Brancher la clé cryptographique USB

- Redémarrer le Mac

La clé est à nouveau reconnue

Vérification du paramétrage du navigateur Firefox

La mise à jour peut également entraîner un reparamétrage de votre navigateur Mozilla Firefox. Afin de s’assurer que la clé est bien utilisable avec ce navigateur, veuillez suivre cette procédure :

- Lancer Firefox à partir du menu des applications via le “finder”

- Tester la clé en se connectant au site https://services.certeurope.fr

- Si le site affiche la fenêtre de saisie du code PIN de la clé : renseigner le code PIN pour avoir accès au contenu de la clé.

Votre clé est opérationnelle et vous pouvez l’utiliser - Si le site n’affiche pas la fenêtre de saisie du code PIN : poursuivre le processus afin de paramétrer le navigateur.

- Si le site affiche la fenêtre de saisie du code PIN de la clé : renseigner le code PIN pour avoir accès au contenu de la clé.

Paramétrer le navigateur Mozilla Firefox

- Se rendre dans les paramètres de Firefox, en cliquant sur le menu avec les 3 barres superposées

- Cliquer sur le menu “paramètres“

- Cliquer sur le menu “vie privée et sécurité” puis sur le bouton “Périphériques de sécurité“

- Sur la fenêtre « Gestionnaire de périphériques », vérifier la présence de l’entrée « SAFENET» dans « Modules et périphériques de sécurité » (volet gauche)

- S’il existe une entrée TKM et/ou Gemalto, mettre en surbrillance et cliquer sur « Décharger ».

Une fenêtre demande de confirmer la suppression du module de sécurité, confirmer en cliquant sur OK - Si aucune entrée n’existe, charger le module.

- S’il existe une entrée TKM et/ou Gemalto, mettre en surbrillance et cliquer sur « Décharger ».

- Cliquer sur « Charger ».

Sur la fenêtre qui apparaît, saisir le nom « SAFENET» dans le champ « Nom du module » et saisir (ou coller) dans le champ « Nom du fichier du module » le texte suivant :

/usr/local/lib/libeTPkcs11.dylib

Après cette dernière manipulation, la fenêtre « Gestionnaire de périphérique » contient la ligne SAFENET. Vous pouvez fermer cette fenêtre.

La reconnaissance de votre clé par Firefox est de nouveau opérationnelle.

Le problème persiste, que puis-je faire ?

Si malgré ces opérations, vous rencontrez toujours un problème de reconnaissance de votre clé, nous vous recommandons de nous contacter afin de nous signaler la difficulté que vous rencontrez :

- par courrier électronique à support@certeurope.fr

- par simple appel au 0899 70 00 46 (0,80€ /par min + appel local) du lundi au vendredi de 9:00 à 18:00 sans interruption.

La génération d’une demande de signature de certificat suppose de respecter quelques conventions, notamment :

- Créer une clé privée d’une longueur de 4096 bits (clé de type RSA 4096 Bits).

- S’assurer de la sécurité de la clé privée(en utilisant un outil de génération de clé suffisamment récent pour ne pas être vulnérable, et en définissant un mot de passe/une liste de contrôle pour en protéger l’accès).

- Utiliser un algorithme de signature en SHA256 (SHA 256withRSA) pour la CSR (en vertu des exigences du cahier des charges RGS).

À la suite de la mise à jour de votre navigateur Mozilla Firefox, votre clé/carte n’est plus reconnue.

Dans un premier temps, nous vous invitons à vérifier que Firefox est à jour :

- Débrancher votre clé/carte

- Quitter Firefox

- Lancer Firefox

- Aller dans le Menu (icône “Menu” en haut à droite)

- Cliquer sur “Paramètres“

- Aller dans “Général” (côté gauche)

- Aller dans “Mises à jour de Firefox” (à droite)

- Installer les mises à jour et relancer Firefox

- Vérifier que le navigateur est à jour

- Vous connecter à la plateforme dont vous souhaitez utiliser les services.

Si le problème persiste, nous vous invitons à vous rendre sur cette page et d’y suivre les instructions détaillées :

https://support.certeurope.fr/tkm_firefox_mac/

Si vous rencontrez des difficultés à cette étape, merci de nous contacter :

- par email à l’adresse support@certeurope.fr

- par téléphone au 0899 70 00 46 (0,80€ / min + appel local) du lundi au vendredi, de 09h00 à 18h00 sans interruption

La procédure de demande de signature de certificat comprend une partie technique et une partie administrative.

La procédure technique vient dans un premier temps. Elle consiste à générer la CSR certificat et la clé privée. L’utilisation de OpenSSL est recommandée, à la fois pour sa simplicité et pour ses performances. Nous allons prendre l’exemple d’une demande de signature de certificat adressée à CertEurope.

La procédure de demande de signature de certificat comprend une partie technique et une partie administrative.

Première étape : génération de la clé privée

Pour générer la clé, vous devez :

1. Accéder à la ligne de commande et entrer :

openssl genrsa -out <nom_du_fichier_key>.key 4096

2. Générer automatiquement une clé privée RSA 4096 bits.

Deuxième étape : génération de la CSR

ATTENTION, toute CSR chiffrée avec un algorithme RSA inférieur à 4096 bits sera refusée par le service des Enregistrement de CertEurope

Pour générer la CSR pour un Cachet Serveur, il faut tenir compte des champs ci-dessous, à renseigner obligatoirement :

| Champ | Exemple | Description |

| C | FR | Code pays |

| O | ACME | Nom de l'organisation |

| OU | 0002 123456789 | Identifiant de l’organisation. Il prend l’identifiant ISO de la France (ICD : International Country Definition) : 0002. Suivi d’un espace et du numéro SIREN ou SIRET |

| OI | NTRFR-123456789 | Attention le champ OI apparaît avec son OID dans les interfaces de windows ou d’openssl (2.5.4.97). Même s’il s’agit d’un champ X509, il n’est exigé que pour EIDAS et fait doublons avec le OU tel que défini par le RGS |

| CN | Service juridique | Nom du service. Attention c’est ce qui apparaît dans le panneau de signature |

| generique@acme.fr | Adresse email du RCCS. Attention à choisir une adresse générique car c’est ce qui apparaîtra dans le panneau de signature). L’email n’apparaît pas dans le DN mais dans l’attribut RFC822 du SAN (Subject Alternative Name). |

Ensuite, vous devrez :

1. Accéder au fichier de configuration adressé par l’Autorité de Certification openssl-oi-cachet.cnf. pour un cachet serveur en modifiant les valeurs par défaut par celles de votre organisation

2. Entrer la commande :

openssl req -new -out <nom_du_certificat-seal>.csr -key

<nom_du_fichier_key>.key -config openssl-OI-Cachet.cnf

3. Entrer votre mot de passe PEM si vous l’avez configuré.

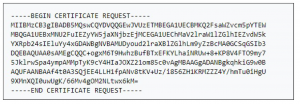

Cela vous permet de générer votre CSR. Celle-ci est créée dans le format PEM encodé en base64, PEM (Privacy Enhanced Mail) étant le format par défaut pour OpenSSL (il s’agit d’un fichier DER encodé en ASCII et entouré de balises de marquage).

4. Vérifier que les informations sont correctes.

5. Entrer la commande :

openssl req –in <nom_du_certificat-seal>.csr –noout –text

Cette commande vous permet de vérifier que tous les champs obligatoires sont bien présents. Vous obtiendrez un résultat du type :

$ openssl req -in <nom_du_certificat-seal>.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=FR, CN=Service juridique, O=NOM DE L ORGANISATION

certeurope, OU=0002

123456789/2.5.4.97=NTRFR-123456789/2.5.29.17.1=test@certeurope.fr

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

Première étape : génération de la clé privée

Pour générer la clé, vous devez :

1. Accéder à la ligne de commande et entrer :

openssl genrsa -out <nom_du_certificat>-4096.key 4096

2. Générer automatiquement une clé privée RSA 4096 bits.

Deuxième étape : génération de la CSR

ATTENTION, toute CSR chiffrée avec un algorithme RSA inférieur à 4096 bits sera refusée par le service des Enregistrement de CertEurope

Pour générer la CSR pour un certificat SSL Authentification Client, il faut tenir compte des champs ci-dessous, à renseigner obligatoirement :

| Champ | Exemple | Description |

| C | FR | Code pays |

| O | ACME | Nom de l'organisation |

| OU | 0002 123456789 | Identifiant de l’organisation. Il prend l’identifiant ISO de la France (ICD : International Country Definition) : 0002. Suivi d’un espace et du numéro SIREN ou SIRET |

| OI | NTRFR-123456789 | Attention le champ OI apparaît avec son OID dans les interfaces de windows ou d’openssl (2.5.4.97). Même s’il s’agit d’un champ X509, il n’est exigé que pour EIDAS et fait doublons avec le OU tel que défini par le RGS |

| CN | www.acme.fr | Nom DNS du serveur |

| LocalityName | Paris | Nom de la localité |

| StateorProvinceName | Ile de France | Département |

| test@certeurope.fr | L’email n’apparaît pas dans le DN mais dans l’attribut RFC822 du SAN (Subject Alternative Name) |

Ensuite, vous devrez :

1. Accéder au fichier de configuration adressé par l’Autorité de Certification openssl-OI-SAN-authclient.cnf en modifiant les valeurs par défaut par celles de votre organisation

2. Entrer la commande :

openssl req -new -out <nom_du_certificat>-4096.csr -key

<nom_du_certificat>-4096.key -config openssl-OI-SAN-authclient.cnf

3. Entrer votre mot de passe PEM si vous l’avez configuré.

Cela vous permet de générer votre CSR. Celle-ci est créée dans le format PEM encodé en base64, PEM (Privacy Enhanced Mail) étant le format par défaut pour OpenSSL (il s’agit d’un fichier DER encodé en ASCII et entouré de balises de marquage).

4. Vérifier que les informations sont correctes.

5. Entrer la commande :

openssl req –in <nom_du_certificat>-4096.csr –noout –text

Cette commande vous permet de vérifier que tous les champs obligatoires sont bien présents. Vous obtiendrez un résultat du type :

$ openssl req -in <nom_du_certificat>-4096.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=FR, CN=fqdn.certeurope.com, O=NOM DE L ORGANISATION

certeurope, L=Paris, ST=Ile de France, OU=0002

123456789/2.5.4.97=NTRFR-123456789/2.5.29.17.1=test@certeurope.fr

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

…

Première étape : génération de la clé privée

Pour générer la clé, vous devez :

1. Accéder à la ligne de commande et entrer :

openssl genrsa -out <nom_du_certificat>-4096.key 4096

2. Générer automatiquement une clé privée RSA 4096 bits.

Deuxième étape : génération de la CSR

ATTENTION, toute CSR chiffrée avec un algorithme RSA inférieur à 4096 bits sera refusée par le service des Enregistrement de CertEurope

Pour générer la CSR pour un certificat SSL Authentification Serveur, il faut tenir compte des champs ci-dessous, à renseigner obligatoirement :

| Champ | Exemple | Description |

| C | FR | Code pays |

| O | ACME | Nom de l'organisation |

| OU | 0002 123456789 | Identifiant de l’organisation. Il prend l’identifiant ISO de la France (ICD : International Country Definition) : 0002. Suivi d’un espace et du numéro SIREN ou SIRET |

| OI | NTRFR-123456789 | Attention le champ OI apparaît avec son OID dans les interfaces de windows ou d’openssl (2.5.4.97). Même s’il s’agit d’un champ X509, il n’est exigé que pour EIDAS et fait doublons avec le OU tel que défini par le RGS |

| CN | www.acme.fr | Nom DNS du serveur |

| LocalityName | Paris | Nom de la localité |

| StateorProvinceName | Ile de France | Département |

| DNS (paramètre facultatif) | dns.acme.fr | Nom DNS alternatif (SAN). Ce paramètre devient obligatoire si un SAN est déclaré. Cette information n’apparaît pas dans le DN mais dans l’attribut DnsName du SAN (Subject Alternative Name). |

Ensuite, vous devrez :

1.Accéder au fichier de configuration adressé par l’Autorité de Certification

openssl-OI.cnf pour un certificat sans SAN en modifiant les valeurs par défaut par celles de votre organisation

openssl-OI-SAN.cnf pour un certificat avec SAN en modifiant les valeurs par défaut par celles de votre organisation

2. Entrer la commande :

Pour un certificat sans SAN

openssl req -new -out <nom_du_certificat>-4096.csr -key <nom_du_certificat>-4096.key

-config openssl-OI.cnf

Pour un certificat avec SAN

openssl req -new -out <nom_du_certificat>-4096.csr -key <nom_du_certificat>-4096.key

-config openssl-OI-SAN.cnf

4. Entrer votre mot de passe PEM si vous l’avez configuré.

Cela vous permet de générer votre CSR. Celle-ci est créée dans le format PEM encodé en base64, PEM (Privacy Enhanced Mail) étant le format par défaut pour OpenSSL (il s’agit d’un fichier DER encodé en ASCII et entouré de balises de marquage).

4. Vérifier que les informations sont correctes.

5. Entrer la commande :

openssl req –in <nom_du_certificat>-4096.csr –noout –text

Cette commande vous permet de vérifier que tous les champs obligatoires sont bien présents. Vous obtiendrez un résultat du type :

$ openssl req -in <nom_du_certificat>-4096.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=FR, CN=www.certeurope.fr, O=CERTEUROPE, L=Paris,

ST=Ile de France, OU=0002 434202180/2.5.4.97=NTRFR-434202180

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

…

La CSR ainsi générée se présente sous la forme suivante :

Première étape : génération de la clé privée

Pour générer la clé, vous devez :

1. Accéder à la ligne de commande et entrer :

openssl genrsa -out <nom_du_certificat>-4096.key 4096

2. Générer automatiquement une clé privée RSA 4096 bits.

Deuxième étape : génération de la CSR

ATTENTION, toute CSR chiffrée avec un algorithme RSA inférieur à 4096 bits sera refusée par le service des Enregistrement de CertEurope

Pour générer la CSR pour un certificat QSEAL DSP2 , il faut tenir compte des champs ci-dessous, à renseigner obligatoirement :

| Champ | Exemple | Description |

|---|---|---|

| C | FR | Code pays |

| O | ACME | Nom de l'organisation |

| OI | PSDFR-ACPR-12345 | ne pas modifier 'PSDFR-ACPR', Ajouter le code Banque présent sur l'attestation de l'ACPR. Ex : PSDFR-ACPR-12345 |

| CN | Service juridique | Nom du service. Attention c’est ce qui apparaît dans le panneau de signature |

| test@certeurope.fr | L’email n’apparaît pas dans le DN mais dans l’attribut RFC822 du SAN (Subject Alternative Name) |

Ensuite, vous devrez :

1. Accéder au fichier de configuration adressé par l’Autorité de Certification openssl-dsp2-qseal.cnf pour un QSEAL DSP2 en modifiant les valeurs par défaut par celles de votre organisation

2. Entrer la commande :

openssl req -new -out <nom_du_certificat>-4096.csr -key <nom_du_certificat>-4096.key -config openssl-DSP2-QSEAL.cnf

3. Entrer votre mot de passe PEM si vous l’avez configuré.

Cela vous permet de générer votre CSR. Celle-ci est créée dans le format PEM encodé en base64, PEM (Privacy Enhanced Mail) étant le format par défaut pour OpenSSL (il s’agit d’un fichier DER encodé en ASCII et entouré de balises de marquage).

4. Vérifier que les informations sont correctes.

5. Entrer la commande :

openssl req –in <nom_du_certificat>-4096.csr –noout –text

Cette commande vous permet de vérifier que tous les champs obligatoires sont bien présents. Vous obtiendrez un résultat du type :

$ openssl req –in <nom_du_certificat>-4096.csr –noout –text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=FR, CN=fqdn.certeurope.com, O=NOM DE L ORGANISATION

certeurope, 2.5.4.97=PSDFR-ACPR-12345

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

…

Première étape : génération de la clé privée

Pour générer la clé, vous devez :

1. Accéder à la ligne de commande et entrer :

openssl genrsa -out <nom_du_certificat>-4096.key 4096

2 Générer automatiquement une clé privée RSA 4096 bits.

Deuxième étape : génération de la CSR

ATTENTION, toute CSR chiffrée avec un algorithme RSA inférieur à 4096 bits sera refusée par le service des Enregistrement de CertEurope

Pour générer la CSR pour un certificat QWAC DSP2, il faut tenir compte des champs ci-dessous, à renseigner obligatoirement :

| Champ | Exemple | Description |

|---|---|---|

| C | FR | Code pays |

| O | ACME | Nom de l'organisation |

| OI | PSDFR-ACPR-123456 | Ne pas modifier 'PSDFR-ACPR', Ajouter le code Banque présent sur l'attestation de l'ACPR. Ex : PSDFR-ACPR-12345 |

| CN | www.acme.fr | Nom DNS du serveur |

| LocalityName | Paris | Nom de la localité |

| StateorProvinceName | Ile de France | Département |

| DNS | www.acme.fr | Le champ CN doit aussi apparaitre dans l’attribut DnsName du SAN (Subject Alternative Name) |

Ensuite, vous devrez :

1. Accéder au fichier de configuration adressé par l’Autorité de Certification openssl-DSP2-QWAC.cnf pour un QWAC en modifiant les valeurs par défaut par celles de votre organisation

2. Entrer la commande :

openssl req -new -out <nom_du_certificat>-4096.csr -key <nom_du_certificat>-4096.key -config openssl-DSP2-QWAC.cnf

3. Entrer votre mot de passe PEM si vous l’avez configuré.

Cela vous permet de générer votre CSR. Celle-ci est créée dans le format PEM encodé en base64, PEM (Privacy Enhanced Mail) étant le format par défaut pour OpenSSL (il s’agit d’un fichier DER encodé en ASCII et entouré de balises de marquage).

4. Vérifier que les informations sont correctes.

5. Entrer la commande :

openssl req –in <nom_du_certificat>-4096.csr –noout –text

Cette commande vous permet de vérifier que tous les champs obligatoires sont bien présents. Vous obtiendrez un résultat du type :

$ openssl req -in <nom_du_certificat>-4096.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=FR, CN=fqdn.certeurope.com, O=NOM DE L ORGANISATION

certeurope, L=Paris, ST=Ile de France, 2.5.4.97=PSDFR-ACPR-123456

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

…

Si les questions ci-dessus ne permettent pas de résoudre votre problème, vous pouvez contacter notre hotline technique :

- par email à l’adresse : support@certeurope.fr

- par téléphone au 0 899 700 046 (0,80€ TTC/min de 9h à 18h du lundi au vendredi – hors jours fériés)

Veuillez nous indiquer le problème que vous rencontrez en nous précisant les éléments suivants :

Vos coordonnées exactes avec vos informations d’abonnés :

- Numéro de Réclamation original,

- Nom du Titulaire,

- N° de SIREN (ou n° de SIRET de votre entreprise),

- N° de série indiqué sur le courrier du code PIN.

- La nature du problème

- Le ou les message(s) d’erreur qui apparaissent

- L’étape de l’installation par rapport au manuel d’installation où vous êtes bloqués

- Une capture d’écran du ou des messages d’erreur

- L’adresse du site qui se trouve dans la barre d’adresse de votre navigateur

- Tout autre élément qui vous semblerait important à nous signaler

Vous pouvez envoyer le tout à l’adresse support@certeurope.fr.

J’ai un certificat cachet serveur

Si vous devez convertir le certificat fourni par Certeurope en format pfx, veuillez dans un premier temps télécharger ici le fichier CACert_Corp_pem.crt qui regroupe les certificats d’autorité racine et intermédiaire.Ensuite, lancez la commande suivante :

openssl pkcs12 -in /chemin_d’accès/certificat.pem.crt -certfile

/chemin_d’accès/CACert_Corp_pem.crt -inkey /chemin_d’accès/cle-privee.key -export -out

/chemin_d’accès/certificat.pfx

Veuillez noter que la conversion n’est possible que par le détenteur de la clé privée (.Key).

J’ai un certificat d’authentification

Si vous devez convertir le certificat fourni par Certeurope en format pfx, veuillez dans un premier temps télécharger ici le fichier CACert_Website_pem.crt qui regroupe les certificats d’autorité racine et intermédiaire.Ensuite, lancez la commande suivante :

openssl pkcs12 -in /chemin_d’accès/certificat.pem.crt -certfile

/chemin_d’accès/CACert_Website_pem.crt -inkey /chemin_d’accès/cle-privee.key -export -out

/chemin_d’accès/certificat.pfx

Veuillez noter que la conversion n’est possible que par le détenteur de la clé privée (.Key).

La procédure administrative vient dans un second temps. Elle consiste à fournir à l’Autorité de Certification une demande de signature contenant toutes les informations indispensables, ainsi que la clé publique générée.

D’autres informations peuvent vous être demandées en fonction du niveau de certification souhaité : l’obtention d’un certificat EV ou OV (à validation étendue ou à validation d’organisation) suppose un contrôle poussé des informations que vous avez fournies au sujet de votre structure. Dans le cas d’un certificat simple (DV, à validation de domaine), ces vérifications ne sont pas imposées. Quel que soit le niveau choisi, vous devrez tout de même renseigner ces informations dans votre CSR certificat.

Si votre demande de signature de certificat est acceptée, un certificat d’identité numérique vous est envoyé par l’AC accompagné d’une clé privée.